Greynoise beobachtete während der Weihnachtsfeiertage 2025 Tausende Angriffe auf Adobe ColdFusion. Die Akteure nutzten den Zeitpunkt gezielt aus, um sich möglichst unbemerkt langfristigen Zugriff zu verschaffen und die erlangten Zugriffe dann zu verkaufen.

gesternMehr lesen

Unternehmen sind beim Schutz ihrer Microsoft-365-Systeme mit zahlreichen Herausforderungen konfrontiert. Doch es bestehen gefährliche Fehleinschätzungen über scheinbar grundlegende Funktionalitäten. Dies hat gravierende Folgen für die Sicherheitslage.

gesternMehr lesen

Tag für Tag attackieren Hacker deutsche Firmen und Behörden. Oft gehen die Angriffe von Gruppen aus, die Verbindungen zu Geheimdiensten haben. Die Bundesregierung will härter dagegen vorgehen.

gesternMehr lesen

KI-Agenten treffen auf eine Infrastruktur, die nicht auf sie ausgelegt ist. Damit sie sich dort zurechtfinden können, müssen Sicherheitsarchitekturen überarbeitet werden.

gesternMehr lesen

Viele IT-Abteilungen installieren Software noch manuell auf jedem Rechner. Das Open-Source-Tool OPSI ersetzt diese Praxis durch ein zentrales, automatisiertes System für Installation, Update und Inventarisierung von Windows- und Linux-Clients. Open Source, effizient und ohne Lizenzkosten.

gesternMehr lesen

Europas Unternehmen und Organisationen sind stark von US-amerikanischen Technologiekonzernen wie Microsoft, Google und Amazon abhängig. Ein potenzieller Ausfall dieser Dienste könnte gesamte Geschäftsabläufe und die digitale Kommunikation in Deutschland und darüber hinaus massiv beeinträchtigen. Doch können sich Unternehmen vor dieser Bedrohung überhaupt schützen?

gesternMehr lesen

Viele Unternehmen scheitern an IT-Sicherheit nicht wegen Technik, sondern wegen unklarer Zuständigkeiten, unterschiedlicher Interpretationen rechtlicher Vorgaben und fehlender Dokumentation. Standardisierte Vorlagen schaffen einheitliche Abläufe und beschleunigen Audits messbar: Ein Mittelständler verkürzte seine ISO-27001-Prüfung um 30 Prozent, ein IT-Dienstleister bearbeitet AVV-Verträge nun in drei statt 14 Tagen.

gesternMehr lesen

Eine kritische Sicherheitslücke, die erneut die SSO-Anmeldung von Fortinets FortiCloud betrifft, wird aktiv ausgenutzt. Angreifer sind dadurch in der Lage, sich auf anderen Geräten anzumelden. Fortinet-Kunden sollten ihre Systeme dringend aktualisieren, um langfristige Risiken zu minimieren.

gesternMehr lesen

Cyberkriminelle werden laut Trend Micro künftig Agentic AI nutzen, um ihre Operationen vollständig zu automatisieren. Der Bericht von Trend Micro warnt, dass Unternehmen ihre Sicherheitsstrategien jetzt anpassen müssen, um mit der steigenden Automatisierung Schritt zu halten.

Montag, 02.02.2026Mehr lesen

Der Brandanschlag auf die Berliner Stromversorgung macht es deutlich: KRITIS-Unternehmen rücken in den Fokus von Kriminellen. Daher gilt es, nicht nur die IT-, sondern auch die physische Sicherheit zu stärken. Das KRITIS-Dachgesetz macht einen entscheidenden Schritt.

Montag, 02.02.2026Mehr lesen

Unternehmen stehen beim Endpoint Management unter Druck: Mehr Geräte, ausgefeiltere Cyberangriffe und Fachkräftemangel erschweren die IT-Sicherheit. Gefragt sind jetzt Konsolidierung, Automatisierung und KI, um Risiken schneller zu erkennen und effizient zu handeln.

Montag, 02.02.2026Mehr lesen

Clickjacking-Angriffe nutzen Autofill-Funktionen von Passwortmanagern aus, aber wer Autofill deaktiviert, verschärft das Problem nur. Anwender weichen auf Copy-and-Paste oder schwache Passwörter aus und erhöhen damit das Risiko für Phishing, Keylogger und Clipboard-Angriffe. Ein wirksamer Schutz entsteht durch Defense-in-depth mit URL-Abgleich, MFA-Einsatz für kritische Anwendungen und Endpoint-Security mit Browser-Leitplanken.

Montag, 02.02.2026Mehr lesen

Dass simple Passwörter nicht sicher sind, hat wohl fast jeder schon einmal gehört. Das hält aber viele nicht davon ab, leichtsinnige Zugangsdaten zu verwenden. Anlässlich des Ändere-dein-Passwort-Tages veröffentlichen wir eine Auswertung geleakter Passworter und Tipps, wie es besser geht.

Montag, 02.02.2026Mehr lesen

Crowdstrike integriert künftig die Zugriffs- und Netzwerklösungen von Nord Security in die Falcon-Plattform. Parallel dazu bietet Pax8 ein entsprechendes Add-on für Falcon Next-Gen SIEM an. So sollen auch KMU Sicherheit auf Enterprise-Niveau bekommen.

Montag, 02.02.2026Mehr lesen

Agentenbasierte Künstliche Intelligenz (KI), automatisierte Ransomware und Quantenrisiken skalieren Angriffe. Fähigkeiten, die bisher staatlichen Akteuren vorbehalten waren, werden breiter nutzbar. Fünf Trends skizzieren die Bedrohungslage 2026.

Montag, 02.02.2026Mehr lesen

Die CISA nimmt eine 17 Jahre alte Code-Injection-Sicherheitslücke in PowerPoint in ihren KEV-Katalog auf, weil sie erneut aktiv ausgenutzt wird. Der Fall zeigt, wie gezielt Angreifer nach ungepatchten Altlasten in Unternehmensnetzen suchen.

Montag, 02.02.2026Mehr lesen

Ein einzelner Cyberakteur griff 50 große Unternehmen auf der ganzen Welt an. Insgesamt konnte er rund 3,78 TB an Daten stehlen. Die Opfer haben eins gemeinsam: Sie hatten keine Multifaktor-Authentifizierung.

Freitag, 30.01.2026Mehr lesen

Prüfen kann man nur, was man auch sieht – daher ist Sichtbarkeit auf der Netzwerkebene entscheidend, um Zero-Trust-Ansätze erfolgreich zu verwirklichen. Tiho Saric, Senior Sales Director bei Gigamon, zeigt, wie Sicherheitsverantwortliche mehr Einblicke gewinnen können.

Freitag, 30.01.2026Mehr lesen

Vom Sinn lebenslangen Lernens hört man häufig, von konkreten Fortbildungspfaden nicht ganz so oft. Genau hier setzen wir in dieser Folge des Security-Insider-Podcast mit Markus Gaulke an. Der ist im Vorstand des Berufsverbands ISACA für das Thema Weiterbildung zuständig und weiß, wie Studenten, Fachkräfte und Manager ihr Wissen praxisnah erweitern.

Freitag, 30.01.2026Mehr lesen

Eine Vielzahl von Kommunen in Rheinland-Pfalz, darunter der Rhein-Pfalz-Kreis, Ludwigshafen und Trier, hat bereits Cyberangriffe erlebt – mit teils gravierenden Folgen. Experte Christian Wild erklärt die Gründe für diese wiederkehrenden Angriffe.

Freitag, 30.01.2026Mehr lesen

Viele Unternehmen vertrauen Zugriffen noch immer nach einmaliger Freigabe, doch 2026 muss sich das grundlegend ändern. Vorstände übernehmen Verantwortung für transparenten KI-Einsatz. Unternehmen überprüfen genau, wo ihre Daten physisch liegen und wer darauf zugreifen kann. Risikobewertung läuft nicht mehr punktuell, sondern kontinuierlich und gleichzeitig verschmelzen IT und Betriebstechnik zu einem einheitlichen Schutzmodell.

Freitag, 30.01.2026Mehr lesen

RansomHub behauptet interne Produktionsinformationen von Apple, Nvidia, LG und Tesla gestohlen zu haben. Dafür hätten sie Luxshare, einen wichtigen Zulieferer von Apple aus China, gehackt.

Freitag, 30.01.2026Mehr lesen

Laut Opswat und Sans Institut haben 22 Prozent der Unternehmen im vergangenen Jahr Cybervorfälle erlitten, wobei fast 40 Prozent zu Betriebsunterbrechungen führten. Verbesserte Erkennung und gezielte Investitionen sind entscheidend für die Sicherheit in kritischen Infrastrukturen.

Donnerstag, 29.01.2026Mehr lesen

Wi-Fi Protected Setup ist ein Standard der Wi-Fi Alliance, der den Anmeldevorgang der Endgeräte in einem verschlüsselten WLAN vereinfacht. Dank WPS muss das WLAN-Passwort auf dem Client nicht konfiguriert werden.

Montag, 20.08.2018Mehr lesen

Die Staatlichen Kunstsammlungen Dresden sind Ziel von Hackern geworden. Viele Stunde nach dem Angriff sind die Einschränkungen immer noch nicht behoben. Die Ermittlungen laufen weiter.

Donnerstag, 29.01.2026Mehr lesen

Strenge Datenschutzvorgaben und ein akuter Fachkräftemangel stellen die öffentliche Verwaltung vor massive Herausforderungen. Gleichzeitig wächst der Druck, digitale Services für Bürgerinnen und Bürger bereitzustellen – einfach, sicher und jederzeit verfügbar. Cloud-Technologien gelten dabei als ein zentrales Mittel zur Modernisierung.

Donnerstag, 29.01.2026Mehr lesen

Der EU Data Act verändert den Umgang mit Daten grundlegend. Er schafft neue Zugangsrechte, verpflichtet Unternehmen zu mehr Transparenz und erleichtert den Wechsel von Cloud-Anbietern. Aber welche Daten müssen bereitgestellt werden, welche bleiben durch die DSGVO oder Geschäftsgeheimnisse geschützt? Erfahren Sie, welche Chancen und Pflichten sich daraus ergeben und wie Sie Ihr Unternehmen vorbereiten können.

Donnerstag, 29.01.2026Mehr lesen

Das Dark-Web-Warnsystem von Outpost24 scannt rund um die Uhr Leaks, Foren und Marktplätze, erkennt kompromittierte Logins frühzeitig und warnt in Echtzeit. Mit klaren Handlungsempfehlungen – vom Passwort-Reset bis zur MFA-Härtung.

Donnerstag, 29.01.2026Mehr lesen

Das Wartungsende für SAP ECC und ältere SAP-NetWeaver-Versionen setzt viele Security-Teams unter Zeitdruck. Auch SAP Governance, Risk and Compliance steht damit vor Modernisierung, Hardening und klaren Berechtigungsprozessen, bevor Übergangsrisiken eskalieren.

Donnerstag, 29.01.2026Mehr lesen

Cisco warnt erneut vor einer kritischen Sicherheitslücke in seinen Unified-Communications-Produkten, die bereits aktiv ausgenutzt wird. Die Schwachstelle ermöglicht unautorisierten Zugriff auf das Betriebssystem und Root-Rechte.

Donnerstag, 29.01.2026Mehr lesen

Eine APT-Gruppe aus dem Nahen Osten führt Cyberspionage gegen diplomatische Einrichtungen durch. Mit einer neuen Malware zielt die Gruppe auf Regierungsstellen ab und erweitert ihre Aktivitäten zunehmend auch auf andere Regionen. Organisationen sollten sich vor dieser Bedrohung wappnen.

Mittwoch, 28.01.2026Mehr lesen

Drei schwere Cyberangriffe pro Tag, Tendenz steigend. Das ist Realität in Niedersachsen. Rot-Grün setzt daher jetzt auf ein KI-gestütztes Abwehrsystem aus den USA. Was sich dahinter verbirgt.

Mittwoch, 28.01.2026Mehr lesen

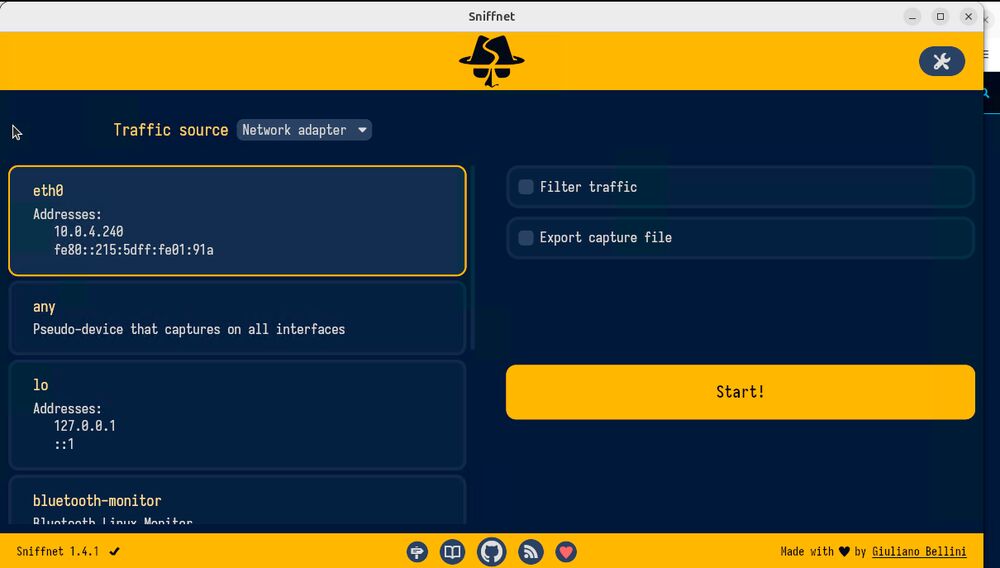

Zwei kostenlose Tools ermöglichen präzise Netzwerkanalyse ohne großen Aufwand. WhoIsConnectedSniffer erkennt verbundene Geräte passiv im LAN, Sniffnet überwacht gleichzeitig den Datenverkehr in Echtzeit. Zusammen liefern sie Administratoren ein vollständiges Bild ihres Netzwerks.

Mittwoch, 28.01.2026Mehr lesen

Europas Solarenergie kommt zu großen Teilen aus kleinen, vernetzten Anlagen mit internetfähigen Wechselrichtern – viele davon mit Standard-Passwörtern und ohne Firewall. NIS 2 macht Betreiber künftig für Cyberangriffe haftbar, aber verbindliche Standards für Zugriffskontrolle und Updates fehlen noch. Wer jetzt auf sichere Authentifizierung, verschlüsselte Verbindungen und klare Wartungsverträge setzt, vermeidet teure Nachrüstungen und Haftungsrisiken.

Mittwoch, 28.01.2026Mehr lesen

Die Cyber-Bedrohungslage eskaliert. Sicherheitslücken und Ransomware-Angriffe nehmen massiv zu. Der Europäische Datenschutztag 2026 zeigt, dass wirksamer Schutz nur durch eigene Regeln entsteht, anstatt sich auf Drittstaaten mit schwächeren Schutzstandards zu verlassen.

Mittwoch, 28.01.2026Mehr lesen

Sensible Daten nehmen auch in der Luft- und Raumfahrt oder Rüstungsindustrie stetig zu. Der Schutz dieser wird mehr und mehr zur dringlichen Herausforderung. Flexxon präsentiert mit der X-Mask Pro eine sichere Speicherlösung, die extremen Bedingungen standhalten soll.

Mittwoch, 28.01.2026Mehr lesen

Quelle: security-insider.de